Im Jahr 2019 begannen Google und mehrere Mobilfunkbetreiber mit der Implementierung einer neuen Kommunikationstechnologie, Rich Communication Services (RCS) [1]. RCS ersetzte herkömmliche Anrufe und SMS und diente als deren Ersatz in der Kommunikationslandschaft.

Die Technologie umfasste auch neue Messaging-Möglichkeiten und -Funktionen. Die Idee bestand also darin, nativen Text gegenüber beliebten digitalen Alternativen wie WhatsApp und iMessage wettbewerbsfähiger zu machen.

RCS basiert auf Internetprotokollen wie SIP und HTTP, um Gruppenchats, Videoanrufe, Dateiübertragungen und mehr zu implementieren. Im Jahr 2019 führten die Forscher von SRLabs eine weltweite Umfrage durch, um Sicherheitsrisiken bei aktiven RCS-Bereitstellungen abzuschätzen.

Wichtige Erkenntnisse zur RCS-Sicherheit

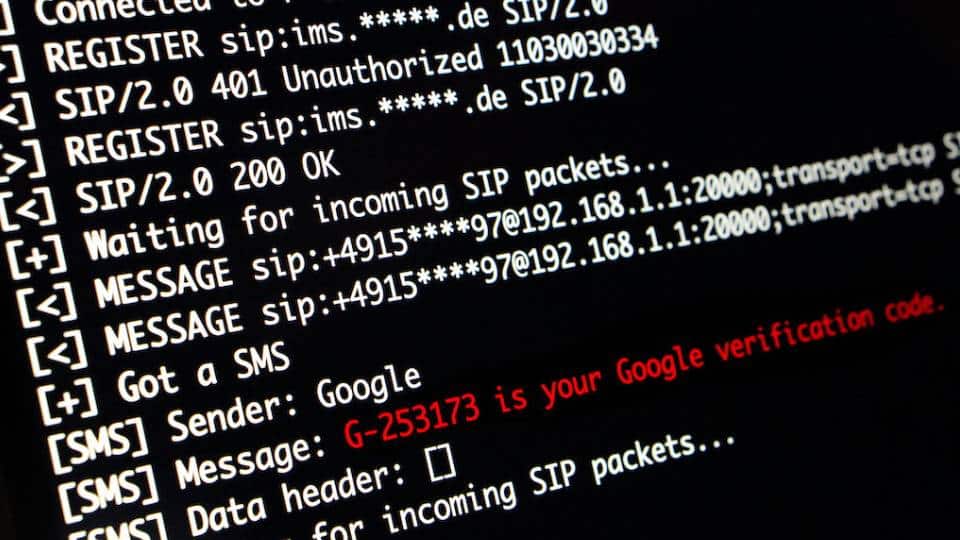

- Der Bereitstellungsprozess zur Aktivierung der RCS-Funktionalität auf einem Telefon ist in vielen Netzwerken schlecht geschützt, sodass Hacker Benutzerkonten vollständig übernehmen können, indem sie RCS-Konfigurationsdateien stehlen, die SIP- und HTTP-Anmeldeinformationen enthalten

- Andorid Messages, der beliebteste RCS-Client, implementiert keine ausreichende Domänen- und Zertifikatsvalidierung, sodass Hacker DNS-Spoofing verwenden können, um die Kommunikation abzufangen und zu manipulieren

- Einige RCS-Kern-Nodes validieren die Benutzeridentität nicht effektiv, was Spoofing der Anrufer-ID und Betrug durch SIP-Nachrichteneinschleusung ermöglicht

- VoWiFi-fähige Smartphones setzen Benutzer einem neuen WiFi-basierten IMSI-Catcher aus

Wie beliebt ist RCS?

Im Juni 2019 kündigte Google offiziell seine Pläne an, RCS auf allen Android-Telefonen auszurollen, beginnend mit Testversionen in Großbritannien und Frankreich. Dann, im November 2019, wurde RCS auf allen Android-Smartphones in den USA eingeführt, und Betreiber in anderen Ländern führten Testversionen durch. Bis 2022 gibt es keine genauen Daten zur Verbreitung von RCS, aber da es nativ in alle Android-Smartphones integriert ist, besitzen rund 70 % aller Smartphone-Nutzer mindestens ein RCS-fähiges Gerät.

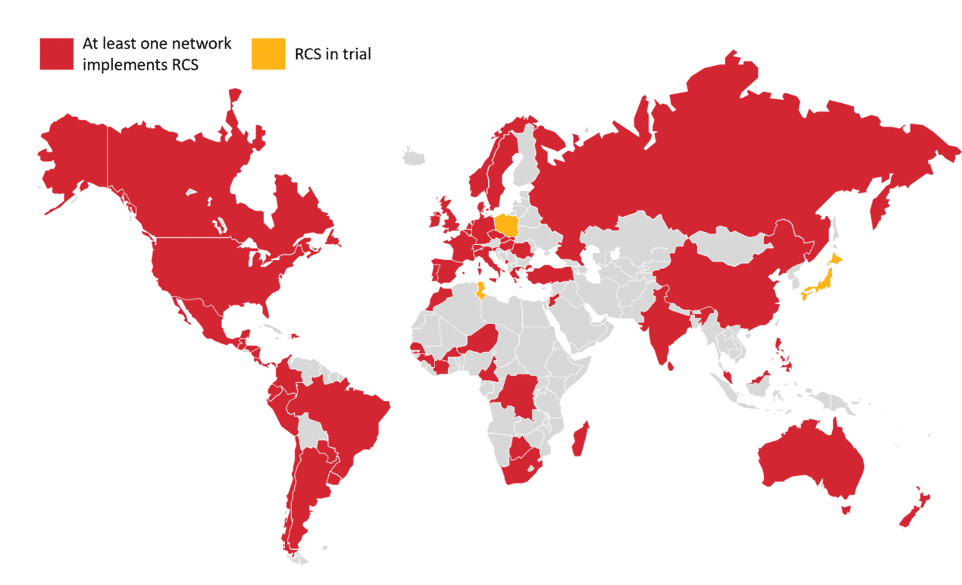

Darüber hinaus führte SRLabs im Jahr 2019 eine Internetumfrage mit DNS-Abfragen durch, die an RCS-spezifische Domänen gerichtet waren, und bestätigte die Präsenz seiner Server in vielen Ländern.

Im Jahr 2019 wird RCS in 67 Ländern eingesetzt, in einigen weiteren Ländern werden derzeit Tests durchgeführt.

Wie sicher ist RCS?

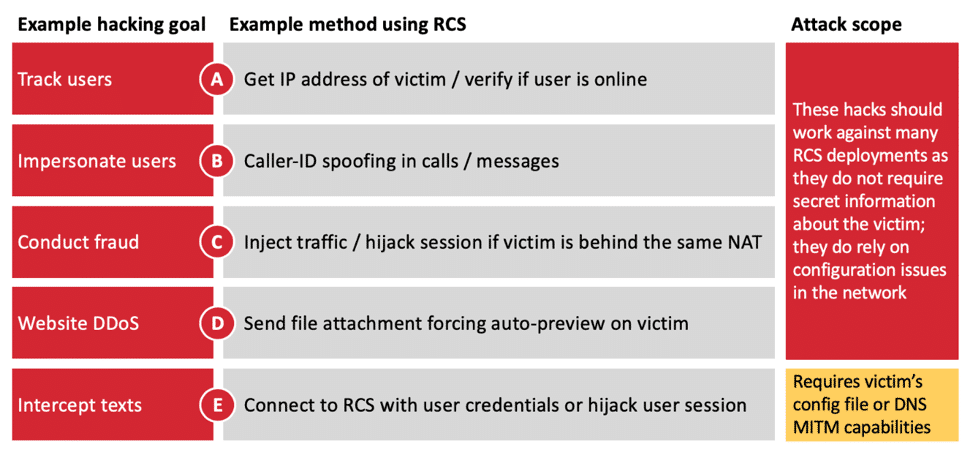

Nach der internationalen Veröffentlichung fanden die Forscher von SRLabs eine Reihe von Schwachstellen, die verschiedene Hacking-Angriffe auf einige Bereitstellungen ermöglichten. Allerdings betrafen nicht alle Schwachstellen alle Netzwerke.

Zu den Problemen gehörten:

- Benutzerverfolgung

- Sich als Benutzer ausgeben

- Betrug

- Website-DDoS

- Abfangen von Texten

Kriminelle erreichen Identitätsdiebstahl, Betrug und Benutzerverfolgung ohne hochentwickelte Ausrüstung oder zusätzliche Zielinformationen. Daher fangen Angreifer je nach Netzwerkkonfiguration SMS-basierte One-Time-Password-Codes (OTP) lokal und remote ab. So versuchen sie betrügerische Bankgeschäfte oder übernehmen auf diese Weise E-Mail-Konten.

Laut den Experten von SRLabs machten die erkannten Probleme RCS-Bereitstellungen ebenso anfällig für Hackerangriffe wie ältere Mobiltechnologien wie 2G und SS7.

Beispielsweise ermöglichte ein lokaler Man-In-The-Middle-Angriff (MITM) Hackern das Abfangen und Manipulieren der gesamten Benutzerkommunikation. Das zugrunde liegende Problem bestand darin, dass der RCS-Client, einschließlich der offiziellen Android-Messaging-App, nicht ordnungsgemäß überprüfte, ob die Serveridentität mit der vom Netzwerk während der Bereitstellungsphase vorhandenen Identität übereinstimmt. Daher kann DNS-Spoofing dieses Problem ausnutzen und es Hackern ermöglichen, in die verschlüsselte Verbindung zwischen dem Mobiltelefon und dem RCS-Netzwerkkern einzudringen.

Dieses Video (in Englisch) von SRLabs zeigt, wie RCS es Hackern ermöglichte, sich als Abonnenten auszugeben, indem es deren IP-Adresse fälschte:

Dieses Video (in Englisch) zeigt einen MITM-Angriff, bei dem Nachrichten abgefangen und geändert wurden:

Ein Demovideo (in Englisch), das zeigt, wie die Konfigurationsdatei eines Benutzers gestohlen werden kann:

Diese Schwachstellen können es Angreifern ermöglichen, OTPs abzufangen, mit denen sie die Kontrolle über kritische Nodes übernehmen können (in Englisch):

Können diese Angriffe abgemildert werden?

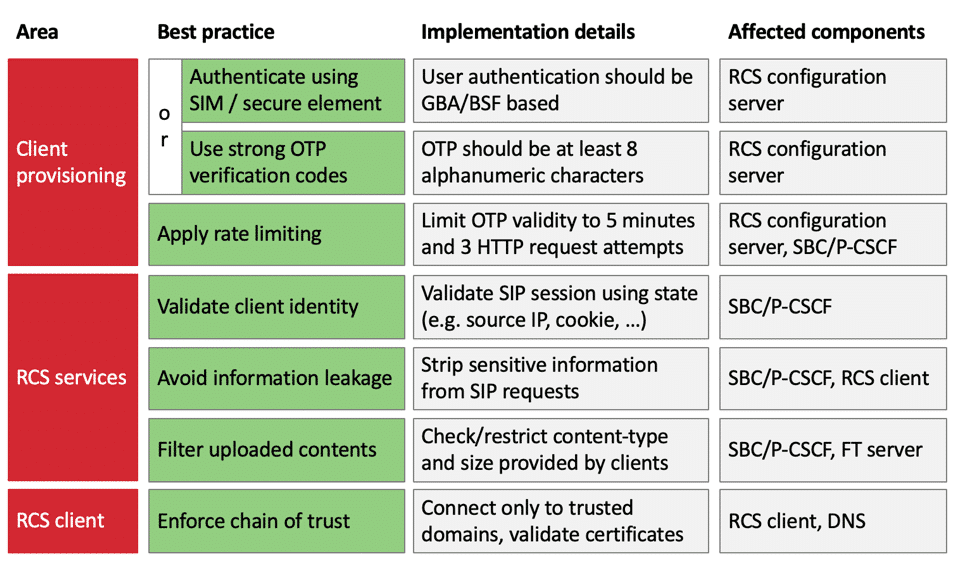

Die Auswirkungen der Schwachstellen auf Mobilfunknetze variieren je nach Lücken in ihren einzelnen Implementierungen und Konfigurationen. Dennoch beziehen sich alle gefundenen Schwachstellen auf häufige Sicherheitsfehler, die durch die Anwendung der folgenden Best Practices gemindert werden können:

Research by: Sina Yazdanmehr (@SinaYazdanmehr), Luca Melette, and Lukas Euler

References

[1] https://www.gsma.com/futurenetworks/rcs/

[2] https://www.blackhat.com/eu-19/briefings/schedule/index.html#mobile-network-hacking-ip-edition-17617