Im Jahr 2016 wurde krebsonsecurity.com von einem riesigen DDoS-Angriff heimgesucht. Kurz darauf fiel der DNS-Anbieter Dyn aus, wodurch viele Webanwendungen nicht mehr erreichbar waren. Die Mirai-Malware trieb die Angriffe voran, indem sie nach Geräten mit Standardanmeldeinformationen suchte, auf denen Telnet-Dienste ausgeführt wurden, und diese kompromittierte, um ein Botnetz zu erstellen. Im Jahr 2017 erstellte die Reaper-Malware ein Botnetz aus IoT-Geräten, indem sie eine Liste bekannter Schwachstellen in Webschnittstellen ausnutzte. Beide Schadprogramme verbreiten sich, indem sie zufällige IP-Adressen ausspionieren, sodass nur über das Internet erreichbare Geräte potenziell hackbar waren und Teil des Botnetzes wurden.

Glücklicherweise sind die meisten Remote-Videokameras nicht direkt mit dem Internet verbunden. Allerdings besteht für sie bei unsicheren Cloud-Diensten ein ähnliches Risiko, Teil des nächsten IoT-Kamera-Botnetzes zu werden.

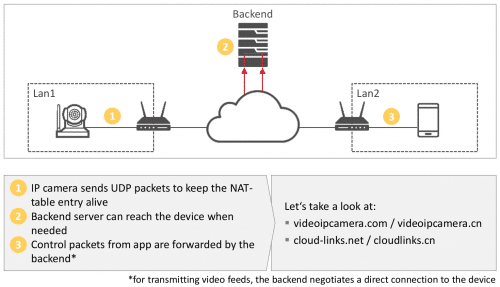

Cloud-Protokolle umgehen Firewalls und ermöglichen Verbindungen in private Netzwerke

Dies ermöglicht die Anzeige entfernter Geräte, die sich in privaten Heimnetzwerken befinden.

Wenn eine IP-Kamera startet, verbindet sie sich mit dem Cloud-Backend und hält die Verbindung aufrecht, solange das Gerät eingeschaltet ist. Dies ermöglicht eine bequeme Kontaktaufnahme und Steuerung per Smartphone-App von überall aus.

Zwei beliebte Backends, videoipcamera.com / videoipcamera.cn und cloud-links.net / cloudlinks.cn, hatten zum Zeitpunkt dieser Untersuchung im November 2017 erhebliche Sicherheitsprobleme.

Das Backend kann eine Liste der verbundenen Geräte abrufen

Geräte-IDs haben eine Länge von bis zu sechs Ziffern für Videoipcamera und bis zu sieben Ziffern für Cloudlinks. Die Gültigkeit aller Geräte-IDs kann unauthentifiziert innerhalb einer Stunde per UDP überprüft werden. Zum Testzeitpunkt gab es 140.741 gültige Geräte-IDs auf Videoipcamera und 3.277.280 auf Cloudlinks.

Bestimmte Pakettypen werden vom Backend nur auf Basis der Geräte-ID weitergeleitet. Dadurch können Pakete an alle gültigen Geräte gesendet werden. Eine Schwachstelle in der Verarbeitung dieser Pakete würde alle Geräte einer effizienten Ausnutzung zugänglich machen. Wir haben kein solches Problem gefunden, das alle Geräte einem Hackerangriff aussetzen würde, sondern mehrere kleinere Probleme, die Hunderttausende Geräte gefährden, darunter die folgenden Probleme.

Angreifer können Standard- und schwache Passwörter aufzählen

Durch die Wiedergabe von Paketen mit geänderten Geräte-IDs ist es möglich, Passwörter effizient für alle Geräte zu testen. Auf Videoipcamera sind über 63.000 Geräte (45 %) über das Standardpasswort 888888 zugänglich und, basierend auf einer Zufallsstichprobe, sind über 700.000 Cloudlinks-Geräte mit dem Passwort 123 zugänglich. Ein Demovideo ist verfügbar.

Cloudlinks verwendet einige geschwindigkeitsbegrenzende Techniken, die leicht umgangen werden können. Ohne Berücksichtigung schwacher, vom Benutzer gewählter Passwörter stellen die Cloud-Backends insgesamt mehr als 763.000 Geräte mit Standardanmeldeinformationen offen.

Automatisierung des Remote-Exploits

Um das Problem dieser großen Anzahl zugänglicher Geräte zu veranschaulichen, haben wir einen Remote-Exploit für Videoipcamera-Geräte entwickelt. Zunächst werden die Netzwerkeinstellungen abgefragt und der DNS-Server geändert, um die Update-Anfragen des Geräts umzuleiten. Anschließend wird ein Firmware-Update eingeleitet und eine schädliche Firmware bereitgestellt. Ein Demovideo ist verfügbar.

Das Erstellen einer bösartigen Firmware ist relativ einfach, da die Firmware ausschließlich auf einer MD5-Prüfsumme basiert, die mit einem statischen DES-Schlüssel verschlüsselt ist. Angreifer können aus der Ferne Befehle auf allen Videoipcamera-Geräten mit bekannten Anmeldeinformationen ausführen.

Premium-Anbieter haben ähnliche Probleme

Hikvision, der Marktführer, hat ähnliche Probleme: Geräte-IDs sind nicht lang genug, um eine Aufzählung zu verhindern. Unsere Zufallsstichprobe von 100.000 IDs geht von 2.760.000 gültigen Geräten aus, von denen 50.000 nach dem Upgrade auf Cloud-Konnektivität das Standardkennwort ABCDEF verwenden. Untersuchungen von Jake Reynolds haben gezeigt, dass der FLIR-Clouddienst von Lorex, einem weiteren Anbieter, direktes Tunneln über Firewalls hinweg zu beliebigen Ports der Kamera ermöglicht, allein auf der Grundlage der Geräte-ID. Dies ermöglichte anschließend die Ausnutzung einer bekannten Authentifizierungsumgehung in der Weboberfläche des Geräts.

Anbieter von Netzwerkkameras müssen die Sicherheit des Cloud-Dienstes verbessern

Die Sicherheit von IP-Kamera-Cloud-Diensten beruht hauptsächlich auf der Verschleierung durch proprietäre Protokolle. Eine große Anzahl Cloud-exponierter Geräte in privaten Netzwerken wird sicherlich das Interesse von Bot-Entwicklern wecken und Benutzer der Gefahr von Eingriffen in die Privatsphäre und in ihre privaten Netzwerke aussetzen; und das Internet groß angelegten DDoS-Angriffen aussetzen. Das Internet sollte sich auf immer größere DDoS-Angriffe einstellen, da unsichere Geräte wahrscheinlich nicht so schnell verschwinden werden.

Recherche von: Balthasar Martin (@BalthasarMartin) & Fabian Bräunlein (@breakingsystems)

Verweise.

Details wurden am 16. November 2017 auf der DeepSec vorgestellt: Ankündigung und Folien.