7 Schritte, wie Autobahn Fit deinen

Hacking-Schutz verbessert

7 Schritte, wie Autobahn Fit deinen Hacking-Schutz verbessert

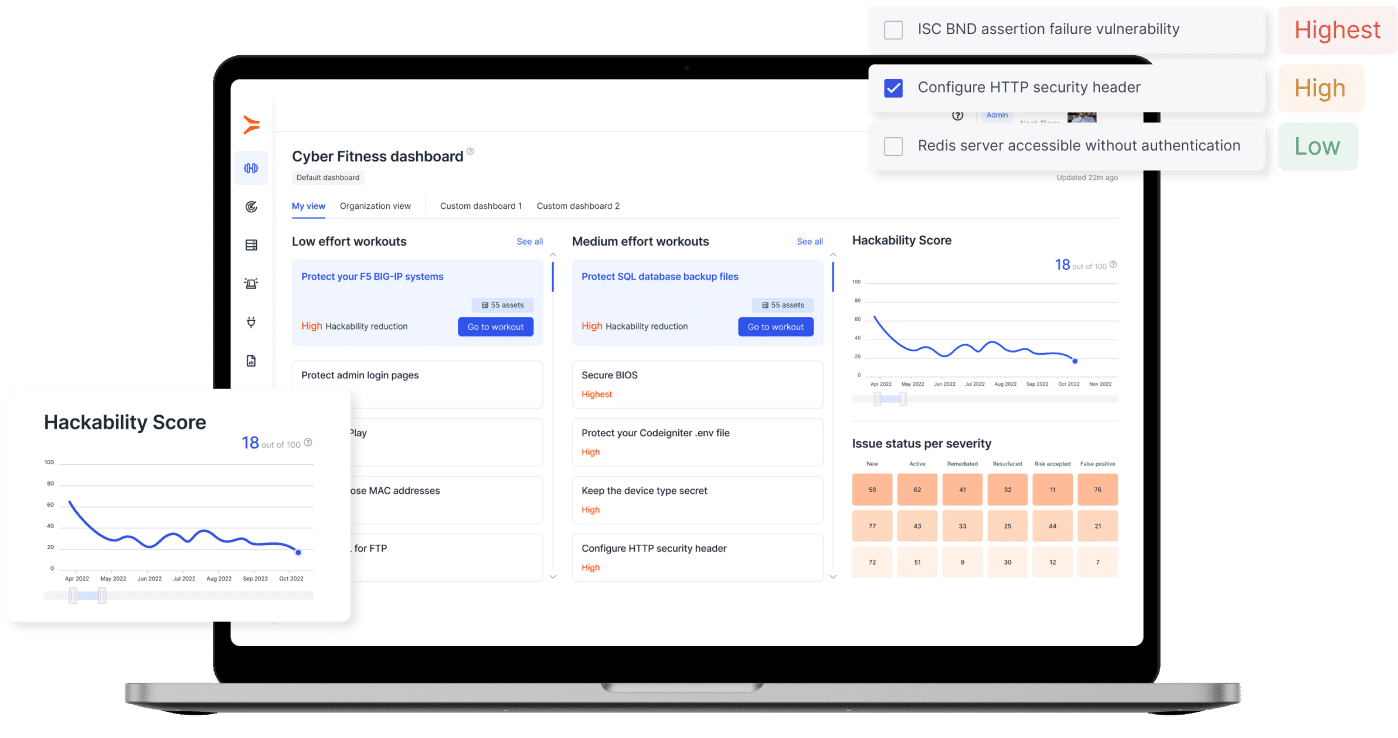

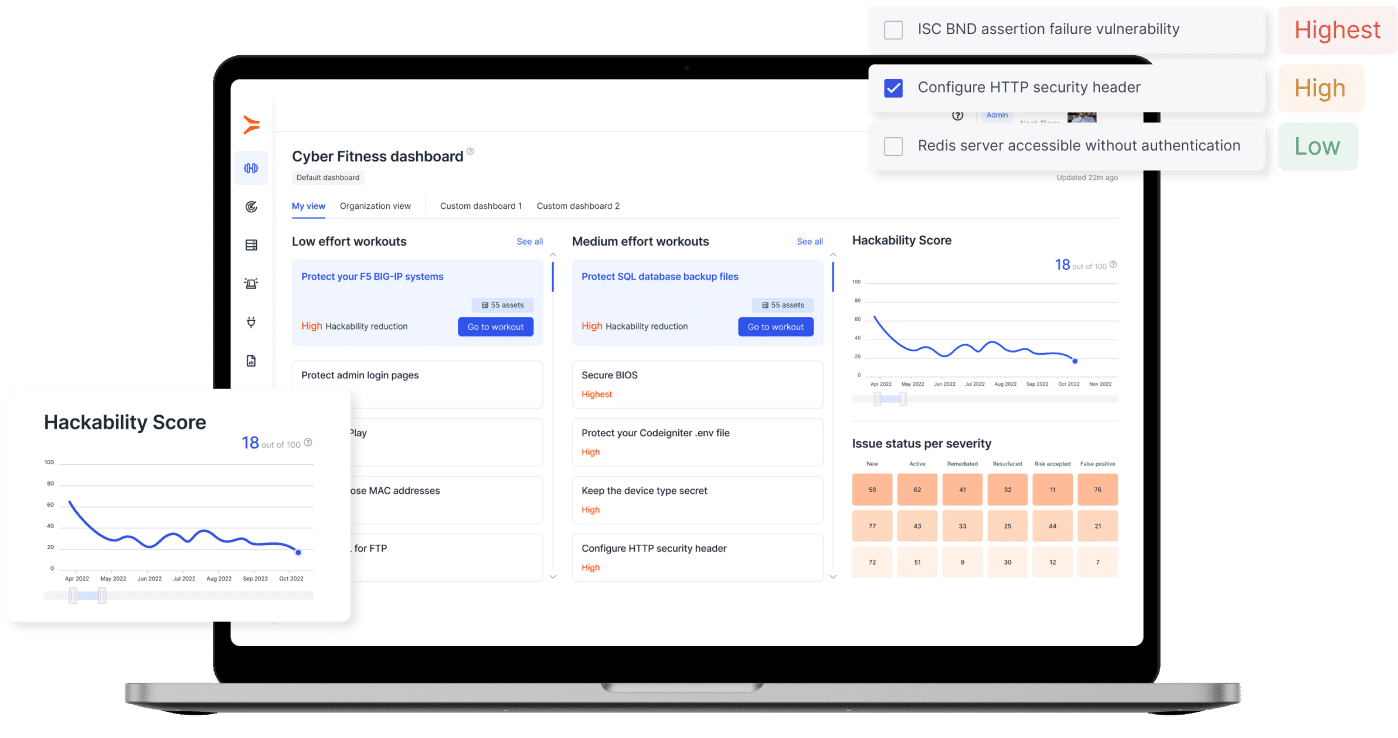

Autobahn Fit ist eine Cybersecurityplattform für holistisches Schwachstellen-Management. Unsere SaaS Plattform konsolidiert, bewertet und priorisiert die von Sicherheits-Expertentools erfassten Schwachstellen und wandelt sie in leicht verständliche Lösungsanleitungen um – vollautomatisiert. Gemäß unserer Maxime, Schwachstellen-Management wirksam, einfach, messbar und persönlich zu gestalten, verbessern wir deine Hacking-Resilienz in sieben Schritten.

- 01. ENTDECKEN

- 02. ZUSAMMENFÜHREN

- 03. BEWERTEN

- 04. CLUSTERN

- 05. MAPPEN

- 06. PRIORISIEREN

- 07. UNTERSTÜTZEN

Deine Assets entdecken und verbinden

Die Angriffsfläche deines Unternehmens zu verstehen, hilft bei der Bestimmung, welche deiner Assets geschützt, überwacht und gewartet werden müssen. Das Verbinden von Cloud-Assets (AWS, Azure, GCP) und Inventarisierungstools (CMDB) sowie die Durchführung von Asset-Discovery-Scans stellt sicher, dass alles auf dem neuesten Stand ist.

Das Kombinieren dieser Datensätze erzielt eine enge Annäherung an deine IT-Infrastruktur und die in deinem Netzwerk laufenden Softwarekomponenten. Dies bildet die Grundlage für den nächsten Schritt im Schwachstellenmanagement.

Schwachstellen zusammenführen

Assets und Daten aus Pentests, Schwachstellen-Scannern und anderen Experten-Tools zusammenzuführen bietet einen ersten Hinweis auf deine Cyberrisiken – und falls du keine Scanner-Lizenz hast, kannst du unsere leistungsstarke Scan-Engine als Bestandteil deines Pakets nutzen.

Obwohl kein Scanner alle gängigen Technologien im Alleingang bewältigen kann, ist die gute Nachricht, dass Autobahn Security Rohdaten nicht nur von einem, sondern von einer Vielzahl von Assessment Tools aggregiert.

Schwachstellen bewerten

Unsere Sicherheitsingenieure bewerten Schwachstellen fortwährend und aktualisieren die Autobahn Security Schwachstellen-Datenbank dabei nahtlos und regelmäßig. Die Schwachstellen-Datenbank formt die wachsende Informationsgrundlage unserer Priorisierungsengine.

Dies ist die Grundlage für die Schritte 4 bis 6.

Unsere Experten beseitigen False Positives und irrelevante Ergebnisse und reichern die verbleibenden mit zusätzlichen Informationen an.

Dann werden die Schwachstellen hinsichtlich ihres Schweregrads neu klassifiziert. Aus der Sicht von Hackern betrachtet: Wie tragen Schwachstellen zum Hackingrisiko und zur Ausnutzbarkeit bei? Was ist die potenzielle Wirkung?

Diese Informationen fließen in Autobahn Securitys Hackability Score ein – unsere leicht verständliche Hacking-Risikometrik, die dir einen messbaren Überblick zu deiner Sicherheitslage gibt.

Schwachstellen mit gemeinsamen Ursachen clustern

Schwachstellengruppen zu Lösungsanleitungen zuordnen

Um deinen Arbeitsaufwand effizient zu reduzieren, erfassen wir jede noch so große Menge an Schwachstellen und verwandeln sie in eine kleine Anzahl leicht verständlicher Lösungsanleitungen, die jedes IT-Team auch ohne Sicherheits-Knowhow durchführen kann.

Unsere Sicherheitsexperten und technischen Redakteure erledigen die gesamte Recherchearbeit für dich und fassen einfach umsetzbare Anleitungen in für jedermann verständliche Worte. Wir automatisieren Cybersicherheits-Knowhow für dein internes Team.

Hunderte unserer einsatzfertigen Lösungsanleitungen warten nur darauf, dich durch den Behebungsprozess zu führen – und ihre Anzahl wächst.Wende unsere leicht verständlichen und umsetzbaren Lösungen zum Patchen, Härten und zur Risikoreduzierung an, und bald kannst du dich wieder in Ruhe dem Wachstum deines Unternehmens widmen.

Deine Cyber Fitness Workouts priorisieren

Bei der Behebung der Schwachstellen unterstützen

Um dich während der Behebungsmaßnahmen so gut wie möglich zu unterstützen, begleiten dich unsere Cyber Fitness Coaches, bis deine relevanten Sicherheitsprobleme behoben sind. Wenn du Fragen hast, beantworten wir sie.

Wenn du nicht weiterkommst, hören wir deinen Hilferuf. Selbst wenn du auf einen empfohlenen Lösungsschritt zum allerersten Mal stößt – unser Team steht dir zur Seite, bis du ihn erfolgreich umgesetzt hast.

Basierend auf deinen Bemühungen und unserer Unterstützung wird ein effizientes Schwachstellen-Management in deinem Unternehmen aufgebaut und für jeden erkennbar erfolgreich fortgeführt. Dies ermöglicht es dir Kollegen nicht nur, den Überblick über den Hacking-Schutz zu geben, sondern versetzt dich auch in die Lage, wertvolle Benchmarking-Daten mit dem Vorstand zu teilen .

- 01. FINDEN

- 02. ZUSAMMENFÜHREN

- 03. BEWERTEN

- 04. CLUSTERN

- 05. MAPPEN

- 06. PRIORISIEREN

- 07. UNTERSTÜTZEN

Finden und Verbinden deiner Assets

Die Angriffsfläche deines Unternehmens zu verstehen, hilft bei der Bestimmung, welche deiner Assets geschützt, überwacht und gewartet werden müssen. Das Verbinden von Cloud-Assets (AWS, Azure, GCP) und Inventarisierungstools (CMDB) sowie die Durchführung von Asset-Discovery-Scans stellt sicher, dass alles auf dem neuesten Stand ist.

Das Kombinieren dieser Datensätze erzielt eine enge Annäherung an deine IT-Infrastruktur und die in deinem Netzwerk laufenden Softwarekomponenten. Dies bildet die Grundlage für den nächsten Schritt im Schwachstellenmanagement.

Zusammenführung deiner Schwachstellen

Assets und Daten aus Pentests, Schwachstellen-Scannern und anderen Experten-Tools zusammenzuführen bietet einen ersten Hinweis auf deine Cyberrisiken – und falls du keine Scanner-Lizenz hast, kannst du unsere leistungsstarke Scan-Engine als Bestandteil deines Pakets nutzen.

Obwohl kein Scanner alle gängigen Technologien im Alleingang bewältigen kann, ist die gute Nachricht, dass Autobahn Security Rohdaten nicht nur von einem, sondern von einer Vielzahl von Assessment Tools aggregiert.

Bewertung der Schwachstellen

Unsere Sicherheitsingenieure bewerten Schwachstellen fortwährend und aktualisieren die Autobahn Security Schwachstellen-Datenbank dabei nahtlos und regelmäßig. Die Schwachstellen-Datenbank formt die wachsende Informationsgrundlage unserer Priorisierungsengine.

Dies ist die Grundlage für die Schritte 4 bis 6.

Unsere Experten beseitigen False Positives und irrelevante Ergebnisse und reichern die verbleibenden mit zusätzlichen Informationen an.

Dann werden die Schwachstellen hinsichtlich ihres Schweregrads neu klassifiziert. Aus der Sicht von Hackern betrachtet: Wie tragen Schwachstellen zum Hackingrisiko und zur Ausnutzbarkeit bei? Was ist die potenzielle Wirkung?

Diese Informationen fließen in Autobahn Securitys Hackability Score ein – unsere leicht verständliche Hacking-Risikometrik, die dir einen messbaren Überblick zu deiner Sicherheitslage gibt.

Clustern von Schwachstellen mit gemeinsamen Ursachen

Genau wie die Beseitigung von False-Positives und irrelevanten Resultaten ist auch das Clustern von Schwachstellen mit gleichen Ursachen ein wesentlicher Schritt auf dem Weg zu automatisierter Priorisierung und Lösungsanleitungen. Denn alle Schwachstellen-Cluster mit gleichen Ursachen werden mit ein und derselben Lösungsanleitung behoben. Eine sehr effektive Möglichkeit, Schwachstellen schneller zu beheben

Zuordnung von Schwachstellengruppen zu Lösungsanleitungen

Um deinen Arbeitsaufwand effizient zu reduzieren, erfassen wir jede noch so große Menge an Schwachstellen und verwandeln sie in eine kleine Anzahl leicht verständlicher Lösungsanleitungen, die jedes IT-Team auch ohne Sicherheits-Knowhow durchführen kann.

Unsere Sicherheitsexperten und technischen Redakteure erledigen die gesamte Recherchearbeit für dich und fassen einfach umsetzbare Anleitungen in für jedermann verständliche Worte. Wir automatisieren Cybersicherheits-Knowhow für dein internes Team.

Hunderte unserer einsatzfertigen Lösungsanleitungen warten nur darauf, dich durch den Behebungsprozess zu führen – und ihre Anzahl wächst. Wende unsere leicht verständlichen und umsetzbaren Lösungen zum Patchen, Härten und zur Risikoreduzierung an, und bald kannst du dich wieder in Ruhe dem Wachstum deines Unternehmens widmen.

Priorisierung deiner Cyber Fitness Workouts

Nachdem unsere Plattform deine Schwachstellen unseren Cyber Fitness Workouts – leicht verständlichen Lösungsanleitungen – zugeordnet hat, betrachten wir den Beitrag jedes Workouts zum Hackability Score deines Unternehmens.

Geordnet vom höchstem zu niedrigstem erkennst du sofort, woran du zuerst arbeiten solltest und was danach zu tun ist.

Bei der Behebung der Schwachstellen unterstützen

Um dich während der Behebungsmaßnahmen so gut wie möglich zu unterstützen, begleiten dich unsere Cyber Fitness Coaches, bis deine relevanten Sicherheitsprobleme behoben sind. Wenn du Fragen hast, beantworten wir sie. Wenn du nicht weiterkommst, hören wir deinen Hilferuf. Selbst wenn du auf einen empfohlenen Lösungsschritt zum allerersten Mal stößt – unser Team steht dir zur Seite, bis du ihn erfolgreich umgesetzt hast.

Basierend auf deinen Bemühungen und unserer Unterstützung wird ein effizientes Schwachstellen-Management in deinem Unternehmen aufgebaut und für jeden erkennbar erfolgreich fortgeführt.

Dies ermöglicht es dir Kollegen nicht nur, den Überblick über den Hacking-Schutz zu geben, sondern versetzt dich auch in die Lage, wertvolle Benchmarking-Daten mit dem Vorstand zu teilen .

Der Hackability Score – wie stark ziehst du Hacker an?

Der Hackability Score stellt den Schweregrad deiner Schwachstellen aus der Sicht eines Hackers dar. Er spiegelt das Hacking-Risiko deiner gesamten Netzwerkumgebung akkurat wider und wird durch die fortwährende Einbeziehung von frisch entdeckten Schwachstellen immer neu angepasst. Der Hackability Score subsummiert das Sicherheitsprofil all deiner Assets in einer einzigen Zahl. Dies ermöglicht dir Vorteile beim Erkennen von Fortschritten, beim Benchmarking und bei der Berichterstattung an das Management. Unsere Cyber Fitness Workouts – die charakteristischen Autobahn Security Lösungsanleitungen – werden automatisch im Verhältnis zur erwarteten Senkung der Hackbarkeit priorisiert.

Autobahn Fit

Lizenz-Pakete

Unsere flexiblen Preise basieren auf der Anzahl der aktiven IPs. Entdecke und vergleiche unsere Pakete.

- Lösungsanleitungen

- 1 Integration

kundenspezifische Dashboards

- 3 Integrationen

- Jährliche Benchmarks

- Unbegrenzte Integrationen

25 Workouts / Jahr

- kundenspezifische Integrationen